CREATE ROLE

CREATE ROLE 语句是基于角色的访问控制 (RBAC) 操作的一部分,用于创建新角色并将新角色分配给用户。

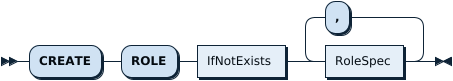

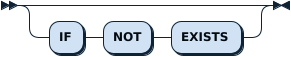

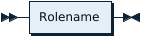

语法图

CreateRoleStmt:

IfNotExists:

RoleSpec:

示例

创建新角色 analyticsteam 和新用户 jennifer:

$ mysql -uroot

CREATE ROLE analyticsteam;

Query OK, 0 rows affected (0.02 sec)

GRANT SELECT ON test.* TO analyticsteam;

Query OK, 0 rows affected (0.02 sec)

CREATE USER jennifer;

Query OK, 0 rows affected (0.01 sec)

GRANT analyticsteam TO jennifer;

Query OK, 0 rows affected (0.01 sec)

需要注意的是,默认情况下,用户 jennifer 需要执行 SET ROLE analyticsteam 语句才能使用与角色相关联的权限:

$ mysql -ujennifer

SHOW GRANTS;

+---------------------------------------------+

| Grants for User |

+---------------------------------------------+

| GRANT USAGE ON *.* TO 'jennifer'@'%' |

| GRANT 'analyticsteam'@'%' TO 'jennifer'@'%' |

+---------------------------------------------+

2 rows in set (0.00 sec)

SHOW TABLES in test;

ERROR 1044 (42000): Access denied for user 'jennifer'@'%' to database 'test'

SET ROLE analyticsteam;

Query OK, 0 rows affected (0.00 sec)

SHOW GRANTS;

+---------------------------------------------+

| Grants for User |

+---------------------------------------------+

| GRANT USAGE ON *.* TO 'jennifer'@'%' |

| GRANT Select ON test.* TO 'jennifer'@'%' |

| GRANT 'analyticsteam'@'%' TO 'jennifer'@'%' |

+---------------------------------------------+

3 rows in set (0.00 sec)

SHOW TABLES IN test;

+----------------+

| Tables_in_test |

+----------------+

| t1 |

+----------------+

1 row in set (0.00 sec)

执行 SET DEFAULT ROLE 语句将用户 jennifer 与某一角色相关联,这样该用户无需执行 SET ROLE 语句就能拥有与角色相关联的权限。

$ mysql -uroot

SET DEFAULT ROLE analyticsteam TO jennifer;

Query OK, 0 rows affected (0.02 sec)

$ mysql -ujennifer

SHOW GRANTS;

+---------------------------------------------+

| Grants for User |

+---------------------------------------------+

| GRANT USAGE ON *.* TO 'jennifer'@'%' |

| GRANT Select ON test.* TO 'jennifer'@'%' |

| GRANT 'analyticsteam'@'%' TO 'jennifer'@'%' |

+---------------------------------------------+

3 rows in set (0.00 sec)

SHOW TABLES IN test;

+----------------+

| Tables_in_test |

+----------------+

| t1 |

+----------------+

1 row in set (0.00 sec)

MySQL 兼容性

CREATE ROLE 语句与 MySQL 8.0 的“角色”功能完全兼容。如发现任何兼容性差异,请在 GitHub 上提交 issue。